|

|

|

|

ТЕХНОЛОГИИ

|

Как построить VPN

Джоэл Снайдер

Туннелирование сообщений через

брандмауэры

Туннели на базе маршрутизаторов

Программные туннели

Аппаратные туннели

От сети к сети или от сети к пользователю?

Виртуальные частные сети (virtual private network, VPN)

завоевывают все большую популярность как средство связи с

деловыми партнерами и коллегами через Internet. Большинство

производителей называют VPN совокупность работающих по TCP/IP

шифрованных каналов связи между локальными сетями. Такую сеть

можно создать, применив чисто программное решение, установив

необходимое ПО на маршрутизаторе или брандмауэре либо

воспользовавшись специализированным оборудованием для шифрования

информации. Мы задались целью выяснить, какой способ лучше всего

походит для организации связи между двумя или более локальными

сетями.

Проведя испытания 11 продуктов, мы пришли к выводу, что

наилучшим решением с точки зрения конфигурирования и управления

является специализированное оборудование для шифрования

информации. Другие решения подходят лишь в том случае, когда

сеть невелика, денег очень мало, времени весьма много, а

надежность не является основным требованием. Впрочем, особенно

беспокоиться не стоит: все продукты вели себя точно в

соответствии со своим назначением, и ни один из них, судя по

данным анализатора протоколов, не пропускал в сеть

незашифрованный трафик.

Что касается конкретных продуктов, то прекрасным универсальным

решением оказалось Ravlin компании RedCreek Communications. Это

специализированное устройство, установив которое, можно раз и

навсегда забыть о проблемах. Его производительность не имеет

себе равных; оно позволяет объединить разбросанные по всему

земному шару компьютеры в одну вычислительную среду, обеспечивая

защищенную передачу информации.

Воспользовавшись системой cIPro от Radguard, вы получаете

"пуленепробиваемое" решение, обеспечивающее высшую степень

защиты информации и без проблем связывающее между собой

локальные сети на скорости 100 Мбит/с.

Если приходится экономить деньги, стоит обратить внимание на

Routing and Remote Access Service (RRAS) от Microsoft (ранее это

изделие было известно под кодовым названием Steelhead).

Поскольку ни само ПО, ни его интеграция с ОС Windows NT 4.0 не

стоят ничего, RRAS позволяет небольшим компаниям пользоваться

шифрованием данных.

Результаты испытаний средств построения VPN

| Показатель |

clPro |

Ravlin

10 |

IOS |

Permit/

Gateway |

InfoCrypt Enterprise |

Altavista

Tunnel 97 |

Interceptor |

| Функции и

возможности фильтрации (25%) |

2,0 |

1,5 |

2,0 |

1,8 |

1,8 |

1,3 |

1,5 |

|

Управляемость (25%) |

1,8 |

2,0 |

1,5 |

2,0 |

1,8 |

2,0 |

1,8 |

|

Производительность (35%) |

2,0 |

2,3 |

2,5 |

1,5 |

1,8 |

не

проверялась |

1,0 |

| Управление

ключами (15%) |

1,2 |

1,1 |

0,8 |

1,2 |

1,1 |

0,8 |

0,8 |

| Установка и

документация (10%) |

0,7 |

0,7 |

0,7 |

0,7 |

0,6 |

0,8 |

0,6 |

| Итоговая

оценка |

7,7 |

7,5 |

7,5 |

7,2 |

6,9 |

6,4 |

5,9 |

|

Показатель |

PN7 |

PRAS |

F-Secure

VPN |

BorderWare |

|

Функции и возможности

фильтрации (25%) |

1,5 |

1,5 |

1,5 |

1,5 |

|

Управляемость (25%) |

1,8 |

1,5 |

1,0 |

1,0 |

|

Производительность (35%) |

1,0 |

не

проверялась |

не

проверялась |

0,8 |

|

Управление ключами (15%) |

0,8 |

0,6 |

0,8 |

0,6 |

|

Установка и документация

(10%) |

0,6 |

0,5 |

0,5 |

0,4 |

|

Итоговая оценка |

5,6 |

5,5 |

5,0 |

4,3 |

Примечания. Итоговая оценка для продуктов, у которых не

проверялась производительность, получалась умножением суммы

оценок по всем остаотным категориям на 1,33. Оценки по

категориям выставлялись по десятибальной шкале. В процентах

указаны все весовые коэффициенты, которые использовались при

выведении итоговой оценки.

Туннелирование сообщений через брандмауэры

Продукты большинства крупных производителей брандмауэров

обеспечивают туннелирование сообщений. Мы выбрали два

представителя данного сектора рынка: BorderWare Firewall Server

от Secure Computing и Firewall Appliance производства

Technologic.

Все подобные продукты основаны на одной и той же идее: если уж

все равно весь IP-трафик пропускается через брандмауэр, то

ничего не стоит заодно его и шифровать. Но эта идея отнюдь не

так хороша, как может показаться на первый взгляд. Дело в том,

что производители относятся к обеспечению туннелирования

IP-трафика не столь внимательно, как к созданию собственно

брандмауэров.

Пользовательский интерфейс и процедуры конфигурирования

BorderWare от Secure Computing построены на базе Java. Работать

с ними пугающе сложно; кроме того, нам пришлось сражаться с не

слишком понятной документацией, чтобы воспользоваться

неочевидными преимуществами процедур передачи ключей по FTP

(File Transfer Protocol). Честно говоря, мы рассчитывали, что

все эти функции будут в большей степени интегрированы с

брандмауэром и что распределенное управление системой окажется

лучше организованными.

Хотя Interceptor от Technologic имеет более разумную цену и при

работе с ним не требовалось прибегать к FTP для передачи ключей,

при установке системы нам все же понадобилась помощь специалиста

Technologic. Туннель заработал только после того, как этот

специалист произвел некие пассы, войдя в нашу сеть в

дистанционном режиме. Беда, опять-таки, проистекала из низкого

качества документации.

В обоих брандмауэрах мы столкнулись с непродуманной системой

управления. Конечные точки соединения рассматриваются как единый

домен; требуется тщательная координация действий по их

управлению и конфигурированию. В обоих брандмауэрах одну и ту же

конфигурацию канала приходится вручную устанавливать отдельно на

каждом конце; это не особенно удобно и часто порождает ошибки.

Впрочем, даже улучшение документации и пользовательского

интерфейса не спасет туннели на базе брандмауэров. Им присуща

очень низкая производительность. BorderWare, установленный на ПК

на базе Pentium-200, показал самую низкую скорость передачи

данных (1,6 Мбит/с). Interceptor, работавший на Pentium-166,

оказался немногим быстрее (2,2 Мбит/с). В обоих случаях продукты

в ходе испытаний не выполняли никаких других функций брандмауэра

(например, роли фильтров или серверов-посредников).

Туннелирование через брандмауэры стоит применять только в

отдельных случаях - этот подход годится для маленьких сетей, при

пересылке небольших объемов данных и в относительно статичных

системах. Для всех прочих случаев имеются более подходящие

решения, требующие меньших затрат, обеспечивающие более высокий

уровень защиты данных и лучшую производительность.

Туннели на базе маршрутизаторов

Идея размещения туннелей на брандмауэрах кажется вполне

разумной, но еще более очевидной представляется мысль об

использовании для этой цели маршрутизаторов. Маршрутизатор

должен пропускать через себя все пакеты, покидающие локальную

сеть, - так почему бы не заставить его еще и шифровать данные?

В качестве примера применения шифрования данных на

маршрутизаторе мы опробовали соответствующую функцию системы IOS

производства Cisco Systems. На нас произвели сильное впечатление

обеспечиваемые ею производительность и гибкость. Cisco оказалась

единственной компанией-производителем, которая обеспечивает

помимо шифрования данных и другие функции VPN. Продукт этой

компании под названием RRAS поддерживал инкапсуляцию AppleTalk,

VINES IP, Connectionless Network Proto-col, DECnet, IP, IPX.

(RRAS от Microsoft тоже "умеет" инкапсулировать IPX и IP).

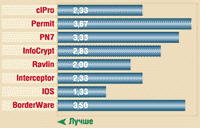

Задержки при передаче сообщений средствами построения VPN.

Числа показывают, во сколько раз задержка при использовании

данного решения больше наблюдавшейся при эталонной конфигурации

(в ней не применялось оборудование для VPN)

Разработанная Cisco технология реализует туннелирование с

шифрованием для любого IP-потока (по выбору администратора),

передаваемого в "чистом" или инкапсулированном виде. Туннель

строится на основании заданных адресов источника и назначения,

номеров портов TCP/UDP (User Datagram Protocol) и установленных

параметров качества сервиса IP (IP Quality of Service).

Если у пользователя уже есть маршрутизатор с IOS, он может

установить на нем дополнительное ПО шифрования данных (за это

придется заплатить от 500 до 7000 дол.). При необходимости

повысить производительность стоит воспользоваться платой

расширения ESA (Encryption Service Adapter), производимой Cisco.

На ней установлен специализированный сопроцессор для шифрования;

производительность ESA оказалась значительно выше, чем у всех

прочих участников наших испытаний.

Как и в других устройствах от Cisco, управление функциями

формирования VPN и шифрования данных осуществляется через

командную строку. Чтобы разобраться в командах, мы не

пользовались ничем, кроме готовой документации. При этом на

конфигурирование и проведение испытаний туннелей и систем

шифрования у нас ушло менее часа.

Подобно прочим устройствам шифрования данных, ESA не только

предотвращает проникновение злоумышленника в систему, но и

реагирует на все подозрительные ситуации. Если просто вытащить

плату из маршрутизатора (даже отключив напряжение питания), то

на лицевой панели загорится индикатор "Tamper" ("Злоумышленник")

и для повторного запуска маршрутизатора понадобится

вмешательство обслуживающего персонала. Необходимо либо знать

пароль, устанавливаемый при первом вводе платы в эксплуатацию,

либо быть готовым к тому, что вся ее оперативная память будет

очищена. Если кто-то наберется наглости и вскроет модуль ESA, то

сработает специальный выключатель и произойдет инициализация

оперативной памяти. Обратно крышку поставить не удастся,

поскольку половина платы залита эпоксидной смолой.

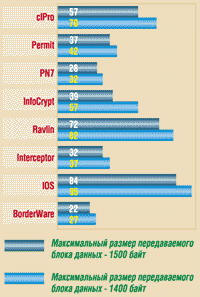

Производительность средств построения VPN.

Производительность решения выражена в процентах от

производительности эталонной конфигурации (в ней не

использовалось оборудование для VPN)

Именно эти функции, обеспечивающие стопроцентную защиту данных,

и отличают серьезные устройства для безопасного туннелирования

данных от простеньких приспособлений для передачи

конфиденциального трафика через Internet.

Хотя для туннелей на базе маршрутизаторов характерны те же

потенциальные недостатки, что и для туннелей на основе

брандмауэров, нам все-таки больше импонирует решение Cisco.

Шифрование данных на аппаратном уровне позволяет повысить

производительность, а сравнительно небольшая стоимость установки

функций шифрования и других, более сложных, функций VPN еще

больше увеличивает привлекательность такого решения.

Программные туннели

Мы рассмотрели три программных продукта для туннелирования.

Первые два, AltaVista Tunnel 97 от Digital и RRAS от Microsoft,

работают под стандартными ОС - Unix или Windows NT. В состав

третьего продукта, F-Secure Virtual Private Network (VPN) от

Data Fellows, входит своя собственная ОС.

Изделия Digital и Microsoft легко оценить и описать. Они

позволяют чисто программным образом передавать данные из

локальной сети в зашифрованном виде через TCP/IP. AltaVista

Tunnel от Digital поддерживает передачу данных от сети к сети и

от клиента к сети под Windows NT, BSD/OS, FreeBSD и Digital

Unix. RRAS от Microsoft обеспечивает точно такие же функции,

однако работает только под Windows NT 4.0. В обоих случаях

используемое ПО превращает сервер в маршрутизатор TCP/IP,

который получает зашифрованные пакеты, расшифровывает их и

передает по локальной сети дальше, к конечной точке назначения.

RRAS и AltaVista Tunnel ориентированы на сетевых

администраторов, имеющих бюджетные ограничения. Минимальная цена

AltaVista Tunnel составляет 1000 дол., а RRAS от Microsoft

выпускается в качестве бесплатного приложения к Windows NT 4.0.

Однако мы обнаружили, что эти программы хорошо работают только в

небольших сетях с мало загруженными серверами. Они больше

подходят для удаленных пользователей (в конфигурации

клиент-локальная сеть), чем для удаленных сегментов локальных

сетей.

RRAS - более развитый продукт, чем AltaVista Tunnel. Его

использование фактически превращает сетевой сервер в

маршрутизатор среднего уровня, поддерживающий протоколы

маршрутизации RIP (Routing Information Protocol) и OSPF (Open

Shortest Path First). Обеспечивается также фильтрация пакетов по

заранее установленным правилам (как в брандмауэре).

Работа с этими продуктами - прекрасный способ набраться опыта в

применении туннелирования. Их можно запускать на уже

существующих серверах, ресурсы которых используются и для других

задач. При не слишком интенсивном трафике, особенно при

необходимости обеспечить связь удаленных клиентов с локальными

сетями, вполне можно начать с установки RRAS или AltaVista

Tunnel.

Продукт F-Secure VPN от Data Fellows имеет необычную

архитектуру. В его состав входит графический интерфейс

пользователя на базе Windows 95/NT, с помощью которого

формируется сеть шифрованных туннелей. Затем создаются

загрузочные дискеты для компьютеров на базе Intel. Если система

загружается с такой дискеты, компьютер способен работать только

как специализированная VPN-система.

Этот подход занимает промежуточное положение между аппаратными и

программными туннелями. К сожалению, он унаследовал недостатки

обоих подходов. На голову сетевого администратора обрушиваются

все сложности и расходы, связанные с построением аппаратной

системы. Кроме того, такие преимущества чисто программной

системы, как возможность совместного использования ресурсов и

снижения затрат, отсутствуют напрочь. F-Secure VPN стоит 2500

дол. и, как любая специализированная система, не позволяет

применять оборудование для каких-либо других целей. Данное

решение в основном привлечет внимание администраторов сетей в

учебных заведениях, где наличие дешевой рабочей силы и

50-процентные скидки от Data Fellows послужат оправданием

неудобств, связанных с его применением.

Аппаратные туннели

Мы ознакомились с работой пяти аппаратных систем туннелирования:

Permit/Gate от Time-Step, PN7 от Unified Access Communications

(UAC), cIPro от Radguard, Ravlin от RedCreek и InfoCrypt

Enterprise от Isolation Systems.

Простейший вариант работы аппаратных туннелей - мостовая связь с

шифрованием; чаще всего такие устройства устанавливаются перед

сетевыми маршрутизаторами. Они встраиваются в существующие сети

TCP/IP и обычно просто перехватывают покидающий сеть трафик,

шифруя и фильтруя его. Основное преимущество данного подхода

состоит в том, что рабочие станции и маршрутизаторы не обязаны

"знать" что бы то ни было относительно туннеля, а

соответственно, их не надо переконфигурировать при установке

VPN. Туннель оказывается совершенно невидимым для всех сетевых

устройств. Только подключив анализатор протоколов на участке

сети между устройствами туннелирования, мы смогли выяснить, что

передаваемые пакеты шифруются.

Оказалось, что небольшие, управляемые с одной рабочей станции и

не нарушающие работу сети аппаратные туннели на удивление просто

устанавливать и использовать. Они потребовали от нас меньшей

возни, чем все прочие туннели.

Управление аппаратными туннелями фактически требует решения двух

задач: управления ключами через сертификационный центр

(certificate authority, CA) и управления системой. Всеми

аппаратными туннелями, кроме PN7 (чье управляющее программное

обеспечение не способно работать под Windows 95), можно

управлять с помощью программ с графическим интерфейсом

пользователя под Windows 95 и NT. Программы управления системой

обеспечивают выполнение основных защитных функций туннеля и

обработку ошибок. Аппаратными туннелями можно управлять

централизованно, т. е. применяя один интерфейс для управления

всеми туннелями, а за то, чтобы все устройства вели себя в

соответствии с "политикой центра", может отвечать программа.

Сертификационные центры работают несколько по-другому. В

большинстве туннелей CA представляет собой приложение под

Windows. Серьезным исключением из правила является cIPro: в этом

изделии за управление ключами отвечает специальное

дополнительное устройство. Что еще более важно, каждое

устройство само "знает" ключи, что позволяет избежать отказа

сети при отказе CA, - замечательная идея! Когда критически

важное приложение защиты данных работает под Windows,

администратор сети чувствует себя куда менее спокойно, чем когда

точно такое же приложение устанавливается на специализированном

устройстве.

Некоторые аппаратные туннели не способны работать при отсутствии

связи с CA. Например, загрузка Permit Security Gateway не

происходит, если устройство не может найти приложение управления

сетью. С похожими проблемами мы столкнулись и при работе с

другими туннелями.

Аппаратные туннели различаются и по своей гибкости. Хороший

туннель позволяет администратору указывать, какой трафик следует

шифровать, какой пересылать без шифрования, а какой - просто

блокировать. Лучше остальных зарекомендовало себя изделие cIPro

от Radguard, которое позволяет устанавливать следующие параметры

фильтрации: адреса источника и точки назначения, используемые

порты и протоколы, а также любой набор бит в IP-пакетах.

Мы тестировали туннели в конфигурации "сеть-сеть"; оборудование

от некоторых производителей одновременно поддерживает и связь в

режиме "клиент-сеть" (см. врезку). Бесспорно, именно такой

вариант предпочтут те, кто хочет подобрать универсальное решение

для туннелирования. Программы под Windows, обеспечивающие

туннелирование данных от клиента к сети, поставляют Isolation

Systems, RedCreek, Timestep.

Порадовало нас и то, что некоторые производители предлагают

несколько изделий для туннелирования. В результате, для

удаленных офисов можно покупать относительно недорогое

оборудование, а центральный офис оснащать по первому разряду.

Недорогие устройства, способные взаимодействовать с туннелями

старшего класса, предлагают компании Timestep, RedCreek и

Radguard. Продукты Radguard и Isolation Systems можно также

подключать к локальным сетям на 100 Мбит/с; Radguard

предоставляет даже интерфейс с Token Ring.

Аппаратные туннели никогда не создавали "узких мест" при

передаче трафика, хотя ни одному из них не удалось даже

приблизиться по производительности к решению Cisco. Наивысшую

производительность в своей категории показало устройство от

RedCreek, ненамного отстали от него продукты Radguard и

Isolation Systems. Медленнее других работал PN7 от UAC - даже

несмотря на то, что в предоставленном на тестирование устройстве

был установлен Pentium-200.

***

В общем и целом, больше всего нам понравились аппаратные решения

для шифрования. Тому, кто сильно озабочен защитой данных даже

при передаче в пределах одного здания, лучше всего будет

воспользоваться cIPro от Radguard. Эта компания действительно

заботится о защите данных. Впрочем, заметим, что Ravlin от

RedCreek стоит примерно вдвое меньше, работает быстрее и

обеспечивает связь в режиме "клиент-сеть". Если в организации

уже установлены маршрутизаторы Cisco старшего класса, то очень

хорошим вариантом будет использование ESA. Высокая

производительность и простота перевода существующих каналов

связи на шифрованную передачу данных перевешивают сложность

интерфейса системы управления.

Сравнительная характеристика средств построения VPN

|

Продукт |

Описание продукта |

Возможности фильтрации |

Центр сертификации |

|

cIPro фирмы Radguard |

Двухпортовое для VPN;

10/100 Мбит/с. Возможна работа с Token Ring.

специализированное устройство |

Блокировать/пропустить/

шифровать/не шифровать - по любому набору бит в

IP-пакете |

Специализи-

рованное устройство X.509 RSA/Internet Secure

Association Key Management Protocol (ISAKMP) |

|

Ravlin 10 фирмы RedCreek

Communications |

Специализи-

рованное устройство X.509 RSA/Internet Secure

Association Key Management Protocol (ISAKMP) |

Блокироваться или

пропускаться без шифрования могут только сообщения под

определенными протоколами (RADIUS, DNS, BOOTP, SNMP).

Возможно блокирование незашифрованного трафика |

Свой собственный, работает

поверх Windows 95 или NT. X.509/ISAKMP |

|

IOS Software фирмы Cisco

Systems |

Аппаратное или программное

расширение к установленной ранее системе под Cisco IOS

(v11.2), обеспечивающее шифрование данных |

Блокировать/пропустить/

шифровать - в зависимости от адреса источника/адреса

назначения/порта источника/порта назначения/уровня

обслуживания IP |

|

|

Permit/Gate фирмы TimeStep |

Двухпортовое

специализированное устройство для VPN |

Блокировать/

пропустить/шифровать - в зависимости от адреса

источника/

адреса назначения |

На базе X.509, поверх

Windows 95 или NT |

|

InfoCrypt Enterprise фирмы

Isolation Systems |

Двухпортовое

специализированное устройство для VPN; 100 Мбит/с. |

Блокировать/пропустить/

шифровать - в зависимости от адреса источника/адреса

назначения/порта источника/порта назначения |

Свой собственный, работает

поверх Windows 95 или NT |

|

AltaVista Tunnel 97 фирмы

Digital Equipment |

Программный маршрутизатор

под IP, обеспечивающий шифрование/

туннелирование данных. ПО под Windows NT, BSD/OS,

FreeBSD и Digital Unix |

В явном виде не заданы;

могут использоваться возможности, заложенные в

используемую ОС |

|

|

Interceptor фирмы

Technologic |

Брандмауэр с

интегрированными средствами туннелирования. Оборудование

входит в комплект поставки |

Отбросить/пропустить/

шифровать - в зависимости от адреса источника/адреса

назначения/порта источника/порта назначения. При

использовании устройств-посредников (proxy) - в

зависимости от адреса источника/адреса назначения/порта

источника/порта назначения/времени суток |

|

|

PN7 фирмы Unified Access

Communications |

Многопортовое

специализированное устройство для VPN |

Блокировать/пропустить - в

зависимости от адреса источника/адреса назначения/порта

источника/порта назначения; блокировать/пропустить все

сообщения, кроме заданных |

|

|

Routing and Remote Access

Service фирмы Microsoft |

Программное расширение для

маршрутизации под IP и IPX. Работает поверх Windows NT

Server |

Блокировать/пропустить - в

зависимости от адреса источника/адреса назначения/порта

источника/порта назначения/типа сообщения по ICMP/

идентификатора протокола IP |

|

|

F-Secure Virtual Private

Network (VPN) фирмы Data Fellows |

Программный маршрутизатор

под IP, обеспечивающий шифрование/

туннелирование данных. ПО на базе встроенной ОС Unix |

Блокировать/пропустить - в

зависимости от того, шифруется ли сообщение |

|

|

BorderWare Firewall Server

фирмы Secure Computing |

Брандмауэр с

интегрированными средствами туннелирования |

Блокировать/пропустить - в

зависимости от адреса источника/адреса назначения

|

|

|

Продукт |

Последствия отказа центра

сертификации |

Поддерживаемые методы

шифрования |

Цена |

|

cIPro фирмы Radguard |

Не влияет на работу системы |

Data Encryption Standard (DES)/Triple-DES.

Смена ключей по истечении заданного промежутка времени

или после передачи заданного объема данных |

От 7000 дол. за точку; 7000

дол. за центр сертификации |

|

Ravlin 10 фирмы RedCreek

Communications |

Работа системы не

прерывается до перезагрузки устройства либо введения

нового сертификата |

DES/Triple-DES (CFB64 и CBC).

Смена ключей по истечении заданного промежутка времени |

1300 дол. (4 Мбит/с), 3500

дол. (10 Мбит/с) |

|

IOS Software фирмы Cisco

Systems |

Н/п |

DES-CFB64/CFB8. Смена

ключей по истечении заданного промежутка времени |

От 500 до 7000 дол. в

зависимости от оборудования плюс маршрутизатор Cisco |

|

Permit/Gate фирмы TimeStep |

Работа системы не

прерывается до перезагрузки устройства или истечения

срока действия сертификата |

DES |

5800 дол. за точку, 5750 дол. за управляющую программу |

|

InfoCrypt Enterprise фирмы

Isolation Systems |

Работа системы не

прерывается до истечения срока действия сертификата |

DES/Triple-DES. Смена

ключей по истечении заданного промежутка времени |

6200 дол. за точку, 2400

дол. за управляющую программу, 2400 дол. за центр

сертификации |

|

AltaVista Tunnel 97 фирмы

Digital Equipment |

Н/п |

RC4 56/128. Смена ключей

каждые 30 минут |

995 дол. на 50

пользователей плюс оборудование |

|

Interceptor фирмы

Technologic |

Н/п |

DES-CBC/

DES-EDE-K3/

RC2-40/

RC4-40/

Safer-128SK-CBC |

4500 дол. за точку |

|

PN7 фирмы Unified Access

Communications |

Н/п |

DES/Triple-

DES-CBC/RC2-112. Автоматическая смена ключей через

каждые 30 минут |

4995 дол. за точку (2

порта), 500 дол. за управляющую программу |

|

Routing and Remote Access

Service фирмы Microsoft |

Н/п |

RC4 |

Бесплатно; требуется

Windows NT Server 4.0 |

|

F-Secure Virtual Private

Network (VPN) фирмы Data Fellows |

Н/п |

DES-CBC/Triple-

DES/Idea/Blowfish. Смена ключей по истечении заданного

промежутка времени |

2495 дол. за точку плюс

оборудование |

|

BorderWare Firewall Server

фирмы Secure Computing |

Н/п |

DES-CBC/

Triple-DES-CBC /RC4-40/RC4-128 |

От 6000 до 13000 дол. за

точку плюс оборудование |

Примечание. Н/п - неприменимо.

От сети к сети или от сети к пользователю?

Существуют два способа построения защищенных туннелей данных под

TCP/IP: на уровне локальных сетей и на уровне конечных систем. В

данном обзоре мы интересовались в основном уровнем локальных

сетей. Туннели уровня локальных сетей, как правило, прозрачны

для рабочих станций. В этом случае рабочие станции отправляют

все сообщения "открытым текстом". Шифратор осуществляет выборку

пакетов и их кодирование, а дешифратор на противоположном конце

канала декодирует сообщения и передает их на сетевой сервер.

Преимуществом шифрования на уровне сети (т. е. работы в

конфигурации "сеть-сеть") является то, что эта технология

прозрачна для пользователей, а вся система работает под

управлением администратора сети, который обеспечивает проведение

корпоративной политики в данной области. Недостаток же состоит в

следующем: в корпоративной локальной сети все сообщения

передаются открытым текстом, что может оказаться небезопасным

для некоторых видов данных.

Шифрование на уровне конечной системы осуществляется на рабочей

станции или сервере. В незашифрованном виде пакеты по сети

вообще не передаются. Существуют два вида такой связи:

"клиент-клиент" (шифратор и дешифратор устанавливаются на

конечных системах, и незашифрованные пакеты отсутствуют вовсе) и

"клиент-сеть" (клиент взаимодействует с шифровальной системой

сетевого уровня).

В специализированных системах, например в корпоративных сетях,

шифрование сообщений в режимах "клиент-клиент" и "клиент-сеть"

встречается редко, поскольку эти системы трудны в управлении и

установке и отличаются невысокой производительностью. При работе

в режиме dial-up, в частности при доступе к публичной сети

Internet, шифрование сообщений всегда должно осуществляться на

конечных системах, поскольку его нельзя доверять

Internet-провайдеру. Указанные способы часто комбинируют:

нередко одно и то же оборудование может поддерживать и

шифрование на уровне сетей, и шифрование на уровне конечных

систем. |

|

|

КОНТАКТЫ |

г.Харьков

пер.Самеровский,1

Показать на карте

Т/ф:+38

(057) 7052094

Т:

+38 (057) 7191776

|

НАШИ ПАРТНЕРЫ |

|